Si antes hablábamos de como prevenir ataques de phishing en outlook y office ahora vamos a hablar de uno de los mayores ransomware que se han distribuido por correo en los últimos tiempos y eso que en su momento se le consideraba ya extinguido.

Una vez considerado casi muerto, la cepa Locky de ransomware ha continuado su resurgimiento con una nueva campaña de distribución de correo electrónico, que según los investigadores es una de las campañas de malware más grandes de este semestre.

Más de 23 millones de mensajes que contenían Locky fueron enviados en sólo 24 horas el 28 de agosto, con los ataques aumentando a tiempo para golpear a los trabajadores estadounidenses cuando llegaban a sus escritorios el lunes por la mañana.

La nueva campaña fue descubierta por los investigadores de AppRiver, que afirman que representa “una de las mayores campañas de malware vistas en la segunda mitad de 2017”.

Se enviaron millones de correos electrónicos con temas como “por favor imprime”,”documentos” y “escaneos” en un esfuerzo por difundir Locky ransomware.

La carga de malware estaba oculta en un archivo ZIP que contenía un archivo de Visual Basic Script (VBS), que si se hace clic en él, va a descargar la última versión de Locky ransomware, la variante de Lukitus detectada recientemente, y cifra todos los archivos del equipo infectado.

Aunque el método de entrega puede parecer básico, vale la pena recordar que sólo un puñado de millones de mensajes enviados necesitan entregar con éxito la carga útil maliciosa para proporcionar a los atacantes con un beneficio significativo.

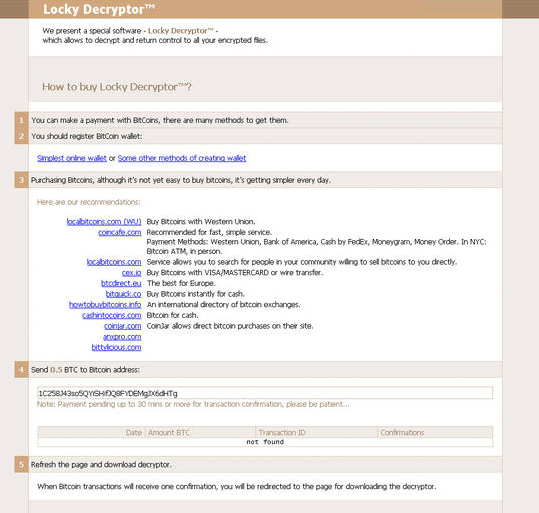

A las víctimas desafortunadas que sucumben a Locky se les presenta una nota de rescate exigiendo 0.5 bitcoin para pagar por “software especial” en la forma de un “Locky decryptor” para recuperar sus archivos.

Las instrucciones para descargar e instalar el navegador Tor y cómo comprar Bitcoin son proporcionadas por los atacantes para asegurar que las víctimas puedan realizar el pago.

Locky es una de las familias de rescate más exitosas de todos los tiempos, alcanzando prominencia durante 2016 después de varias infecciones de alto perfil. De hecho, Locky tuvo tanto éxito que en un momento dado fue una de las formas más comunes de malware por derecho propio.

Pero desde entonces, Locky ha tenido su posición como rey del ransomware usurpado por Cerber, aunque este repentino resurgimiento muestra que sigue siendo una gran amenaza, especialmente porque no hay una herramienta de desencriptación gratuita disponible para las víctimas.

Esta no es la primera vez que Locky reaparece después de un período de inactividad — el ransomware pareció dejar de propagarse en diciembre del año pasado antes de volver a la vida en enero.

Aunque nunca ha alcanzado la escala que tuvo el año pasado, los responsables de Locky siguen trabajando en ello para añadir nuevos trucos que lo hagan más fuerte y fácil de difundir, lo que significa que sigue siendo una amenaza.